炒股就看金麒麟分析师研报,权威,专业,及时,全面,助您挖掘潜力主题机会!

(来源:IT之家)

IT之家9月16日消息,科技媒体bleepingcomputer昨日(9月15日)发布博文,报道称瑞士苏黎世联邦理工学院(ETHZurich)联合谷歌公司,研发名为“Phoenix”的新型Rowhammer攻击,可绕过DDR5内存的最新防护机制。

Rowhammer攻击是指通过频繁访问内存芯片的特定行,利用电磁干扰导致相邻行的比特翻转,攻击者可借此篡改数据、提升权限、执行恶意代码或窃取敏感信息。

在DDR5内存中引入了名为“目标行刷新(TargetRowRefresh,简称TRR)”的防护机制,检测到某行被频繁访问时,额外刷新该行以防止比特翻转。

来自瑞士ETHZurich计算机安全组与谷歌的研究团队,设计出名为“Phoenix”的新攻击方法,在SK海力士的DDR5芯片上测试,能够绕过TRR防御机制。

团队在逆向分析海力士防护机制后,发现其在特定刷新间隔未被监测,可被利用实现攻击。同时,他们开发了自校正同步技术,可跟踪并对齐上千次刷新操作,即使漏检也能自动纠正。

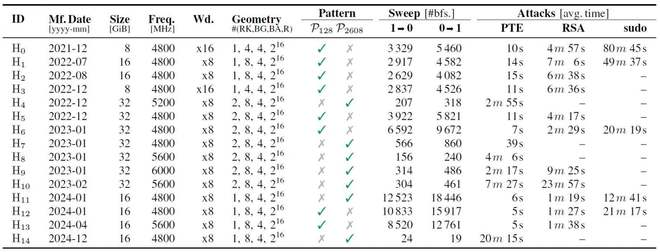

Phoenix攻击在128和2608刷新间隔模式下,精准选取激活时隙发起“敲击”,在测试的全部15款DDR5芯片上均成功翻转比特。

研究人员首次基于Rowhammer实现了权限提升漏洞,在默认配置下两分钟内即可获得rootshell。进一步测试显示,所有产品的页表项(PTE)均可被利用实现任意内存读写。IT之家附上演示视频如下:

在针对RSA-2048密钥的实验中,73%的内存条可被攻击以破解SSH认证;另有33%的样本可通过篡改sudo二进制文件提升本地权限至root。研究确认,2021年1月至2024年12月生产的所有DDR5内存均受CVE-2025-6202漏洞影响,危害评级为高。

目前唯一防御措施是将DRAM刷新间隔(tREFI)提高三倍,从而阻止Phoenix攻击。但这种高频刷新会增加系统压力,可能引发错误或数据损坏,降低稳定性。相关技术论文将于明年IEEE安全与隐私研讨会上发布,研究团队还公开了实验与攻击代码库。

海量资讯、精准解读,尽在新浪财经APP

海量资讯、精准解读,尽在新浪财经APP 编辑: 来源: